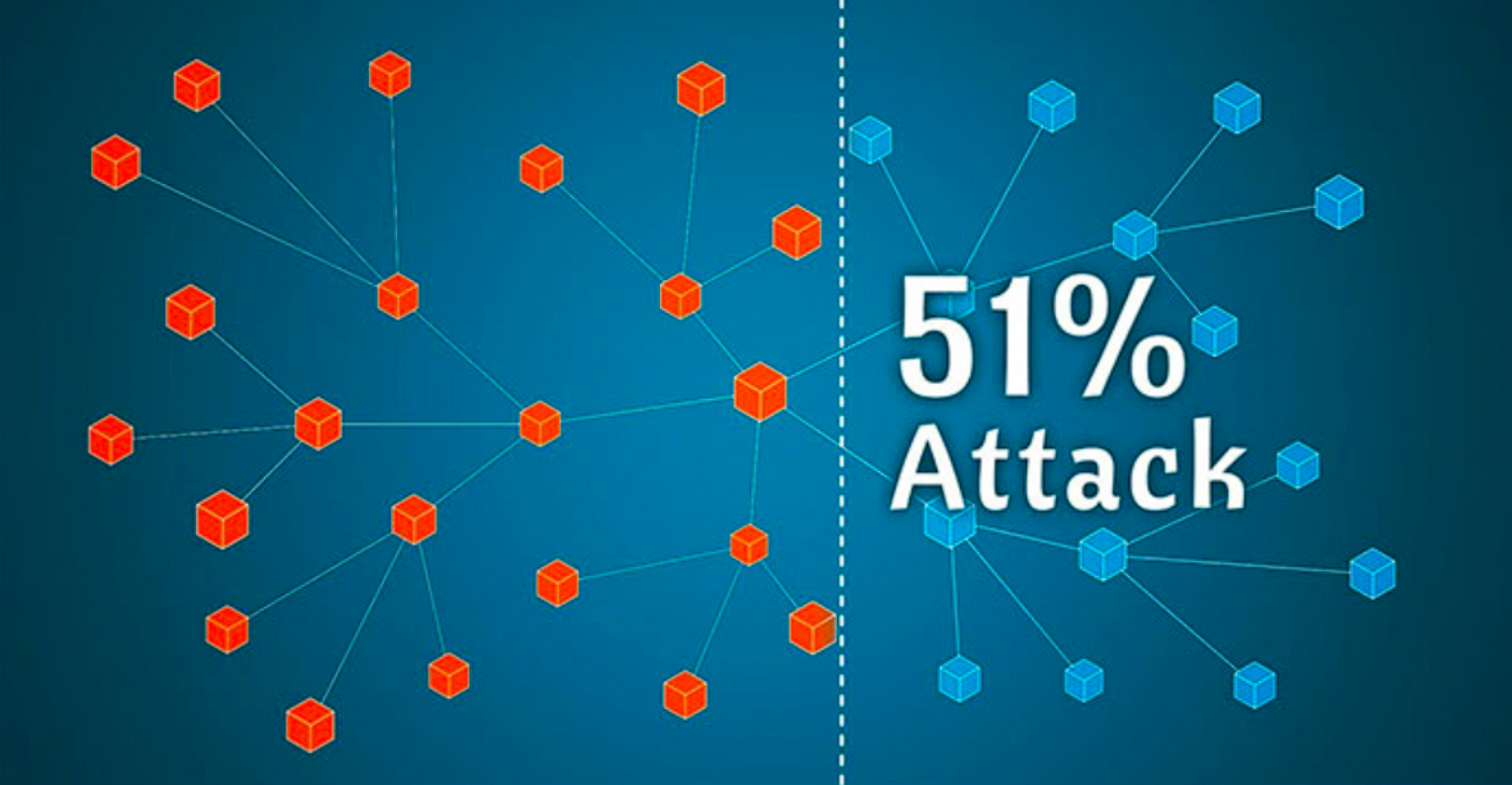

L'attaque à 51% est l'une des menaces les plus redoutables pour les réseaux blockchain, avec le potentiel de perturber leur intégrité et leur sécurité. Dans cet article, nous allons expliquer ce qu'est une attaque à 51%, comment elle fonctionne, et examiner des exemples réels avec Bitcoin Gold et Ethereum Classic. Nous aborderons également les moyens de se protéger contre cette menace.

Qu'est-ce qu'une Attaque à 51% ?

Une attaque à 51% se produit lorsqu'un seul acteur contrôle plus de 50% de la puissance de calcul (ou hash rate) d'un réseau blockchain. Dans les systèmes Proof of Work (PoW) comme Bitcoin, cela signifie qu'un acteur malveillant a plus de puissance de minage que tous les autres mineurs réunis. Dans les systèmes Proof of Stake (PoS), l'attaque se produit si quelqu'un contrôle plus de 50% de la mise totale dans la cryptomonnaie.

Comment Ça Fonctionne :

- Contrôle des Blocs : Dans les systèmes PoW, les mineurs créent de nouveaux blocs et les ajoutent à la blockchain. Si quelqu'un contrôle plus de 50% du hash rate, il peut créer des blocs plus vite que les autres et créer une chaîne de blocs alternative. Cela lui permet de réécrire l'historique de la blockchain et d'annuler les transactions déjà confirmées.

- Double Dépense : Si un attaquant contrôle plus de 50% du hash rate, il peut effectuer une transaction puis réécrire l'historique de la blockchain pour récupérer son argent. Cela conduit à la double dépense, où les mêmes pièces sont dépensées deux fois.

- Annulation de Transactions : Un attaquant peut réécrire l'historique de la blockchain pour annuler des transactions qui ont déjà été confirmées par d'autres, ce qui perturbe le fonctionnement et la confiance du réseau.

- Censure des Transactions : Avec le contrôle d'une grande partie du hash rate, un attaquant peut bloquer les transactions des autres utilisateurs pour qu'elles ne soient pas ajoutées aux blocs, ce qui entraîne des retards et des problèmes de fonctionnement du réseau.

Exemples Réels d'Attaques à 51%

Bitcoin Gold (2018) :

- Date : Mai 2018

- Détails de l'Attaque : En mai 2018, Bitcoin Gold a subi une attaque à 51% lorsque les attaquants ont pris le contrôle de plus de 51% du hash rate du réseau. Cela leur a permis de réécrire la blockchain et de réaliser des doubles dépenses. L'attaque a été réalisée en utilisant des opérateurs de minage importants et des pools qui ont concentré suffisamment de puissance de calcul pour créer une chaîne blockchain alternative.

- Montants : Les pertes estimées varient, mais les doubles dépenses ont atteint environ 18 millions de dollars. Les attaquants ont utilisé des fermes de minage puissantes pour exécuter l'attaque.

- Détails Techniques : Les attaquants ont exploité les fonctions de hash pour réécrire la blockchain et créer une nouvelle chaîne, permettant les doubles dépenses sur les plateformes d'échange.

- Conséquences et Réponse : L'attaque a entraîné des pertes financières significatives et a sapé la confiance dans Bitcoin Gold. Le réseau a été temporairement arrêté pour analyse et améliorations de sécurité.

Ethereum Classic (2019) :

- Date : Janvier 2019

- Détails de l'Attaque : En janvier 2019, Ethereum Classic a connu une attaque à 51% lorsque les attaquants ont pris le contrôle de plus de 51% du hash rate du réseau. Cela leur a permis de réécrire la blockchain et de réaliser des doubles dépenses.

- Montants : Les pertes estimées à la suite de l'attaque étaient d'environ 1 million de dollars.

- Détails Techniques : L'attaque a été effectuée en utilisant des pools de minage importants qui ont concentré suffisamment de puissance de calcul pour réécrire la blockchain et créer une chaîne alternative, permettant les doubles dépenses sur les plateformes d'échange.

- Conséquences et Réponse : L'attaque a eu un impact significatif sur la communauté Ethereum Classic et sur le prix de la cryptomonnaie. Plusieurs transactions ont été inversées ou modifiées, perturbant le réseau. Les développeurs et la communauté ont commencé à travailler sur des améliorations de sécurité pour éviter de telles attaques.

Comment se Protéger contre une Attaque à 51%

- Augmenter le Hash Rate : Pour se protéger contre une attaque à 51%, il est crucial d'augmenter le hash rate global du réseau. Plus de puissance de minage distribuée dans le réseau rend l'attaque plus difficile. Augmenter le nombre de mineurs et le hash rate renforce le réseau et réduit les risques d'attaque.

- Algorithmes de Consensus Alternatifs : Certaines blockchains passent aux algorithmes Proof of Stake (PoS) ou Delegated Proof of Stake (DPoS), qui pourraient être moins vulnérables aux attaques à 51%. Dans PoS, les validateurs sont choisis en fonction de leur mise dans le réseau, ce qui rend plus difficile la prise de contrôle.

- Mécanismes de Prévention des Attaques : Mettre en œuvre des contrôles supplémentaires, tels que la vérification de l'historique de la blockchain et les changements de protocole, peut aider à prévenir les attaques et renforcer la sécurité du réseau.

- Surveillance et Alertes : Utiliser des outils de surveillance pour suivre les activités inhabituelles et les pics peut aider à détecter et prévenir les attaques plus tôt.

- Sensibilisation et Éducation : Éduquer la communauté sur les menaces potentielles et comment les éviter aide les utilisateurs et les développeurs à prendre des mesures pour assurer la sécurité.

Conclusion

L'attaque à 51% met en lumière l'importance de la décentralisation et de la sécurité des blockchains. Bien que ces attaques soient rares, elles soulignent le besoin d'améliorations continues dans les mécanismes de sécurité et les stratégies de protection des systèmes de cryptomonnaie. Comprendre comment ces attaques fonctionnent et comment se protéger aide les développeurs et les utilisateurs à prendre des décisions éclairées et à garantir la sécurité de leurs transactions et investissements.