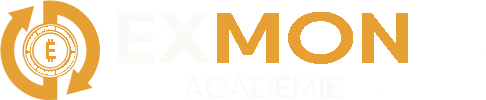

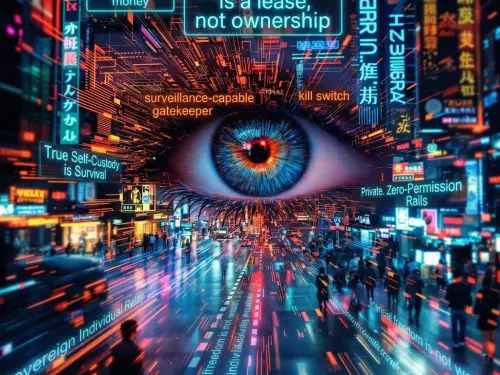

Découvrez pourquoi le système financier est une "vie sous permission". Explorez la vérité sur les MNBC, l'échec crypto et comment reprendre son autonomie.

Prenez le contrôle de vos données. Apprenez à créer un serveur Matrix (Conduit/Synapse), configurer les ponts Telegram/WhatsApp et assurer la confidentialité E2EE.

Maîtrisez la confidentialité avec les LLM locaux. Apprenez le chiffrement, la stéganographie IA et la protection de vos données hors ligne. Liberté numérique garantie.

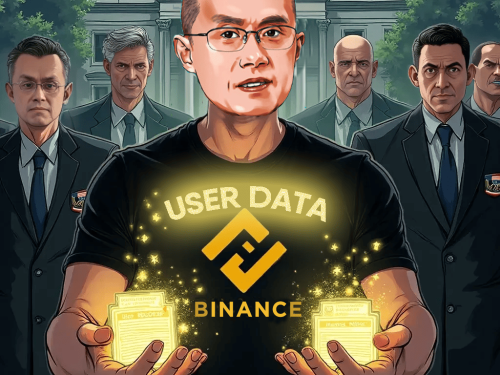

La vérité sur le stockage des données crypto en 2026. Fuites réelles, accès des employés aux passeports et risques des prestataires KYC tiers. Lisez la suite !

Comment le suivi crypto fonctionne-t-il ? Découvrez comment le FBI, le DHS, Chainalysis et Elliptic surveillent les transactions. Tout sur le contrôle crypto.

Comment les traders peuvent-ils arrêter la surveillance de masse ? Guide pratique sur le chiffrement : clés API, phrases de récupération, stratégies. DPI, fuites de données et 10 étapes pour une sécurité totale.

Enquête exclusive : L'accord de Binance de 4,3 milliards de dollars n'est qu'une façade. CZ a échangé un accès complet aux données utilisateurs crypto contre son immunité.

Le guide ultime sur les Preuves Zéro-Connaissance (ZKP) : comment Zcash, Firo et Aleo masquent émetteur, récepteur et montant. Explication SNARK vs STARK pour la confidentialité.

Binance exige la PoF/SoW à cause des règles bancaires fiat. Comprenez la différence SoW/SoF, le fonctionnement des systèmes CEX et l'approche axée sur la confidentialité d'EXMON.