¿Qué es Source of Wealth y Source of Funds? Lista de documentos para verificación EDD en exchanges cripto en 2026. ¡Aprende cómo justificar tus ingresos!

¡Evita estafas cripto! Pasos clave para verificar contratos inteligentes, llaves admin y liquidez. La guía esencial para todo inversor en 2026.

La verdad sobre el almacenamiento de datos cripto en 2026. Filtraciones reales, acceso de empleados a pasaportes y riesgos de proveedores KYC externos. ¡Lee más!

Domina la fiscalidad cripto 2026 en España (DAC8). Aprende a usar los Modelos 721 y 172, evitar bloqueos de cuenta bancaria y cumplir con la AEAT legalmente.

¿Puede un ordenador cuántico hackear Bitcoin? Descubre el algoritmo de Shor, la criptografía post-cuántica y los pasos para proteger tus activos digitales hoy.

¿Cómo se rastrean las criptos? Descubra cómo el FBI, DHS, Chainalysis y Elliptic vigilan transacciones en exchanges. El esquema de monitoreo completo aquí. ¡Lea más!

Por qué el 2FA por SMS es obsoleto. Descubre cómo el SIM swapping anula tus códigos y por qué el estándar TOTP (RFC 6238) protege realmente tus cuentas.

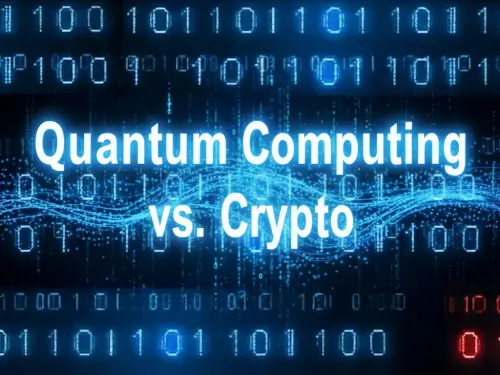

Del caos de Mt. Gox al cumplimiento de Coinbase y la soberanía del usuario en EXMON. Explora la evolución de una década del trading cripto, sus fallos de seguridad y las plataformas que construyen el futuro financiero.

Binance exige SoW por las reglas bancarias fiat. Entienda la diferencia SoW/SoF, cómo operan los sistemas de riesgo CEX y el enfoque de privacidad de EXMON.