Nie daj się oszukać! Sprawdź jak wykryć rug pull i błędy w smart kontraktach. Praktyczne porady i narzędzia dla każdego inwestora krypto.

Prawda o przechowywaniu danych na giełdach krypto w 2026 r. Realne wycieki, dostęp pracowników do paszportów i ryzyka dostawców KYC. Sprawdź szczegóły!

Dowiedz się, jak rozliczyć kryptowaluty w 2026 (DAC8/CARF). Praktyczne porady: USA, UK, Niemcy i Polska. Sprawdź, jak legalnie wypłacać środki bez ryzyka AML.

Czy "Dzień Q" zniszczy kryptowaluty? Poznaj algorytm Shora, kryptografię po-kwantową i dowiedz się, jak zabezpieczyć swoje aktywa przed komputerami kwantowymi.

Jak śledzi się kryptowaluty? Dowiedz się, jak FBI, DHS, Chainalysis i Elliptic monitorują transakcje na giełdach. Pełny schemat kontroli w artykule. Sprawdź!

Dlaczego 2FA przez SMS to iluzja bezpieczeństwa? Dowiedz się, jak SIM swapping niszczy ochronę i dlaczego standard TOTP (RFC 6238) to jedyny wybór.

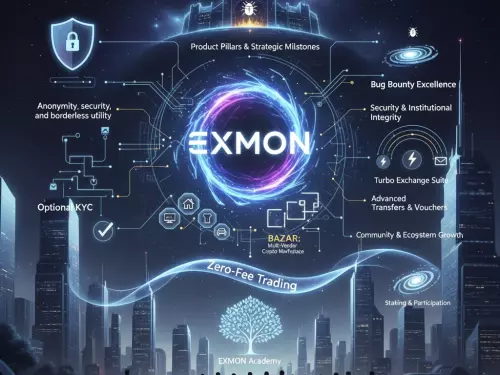

Od upadku Mt. Gox po zgodność Coinbase i autonomię EXMON. Zobacz, jak ewoluował handel krypto, poznaj błędy bezpieczeństwa i platformy, które budują przyszłość finansów.

Binance prosi o SoW ze względu na regulacje bankowe fiat. Zrozum, czym różni się SoW od SoF, jak działają systemy ryzyka giełd CEX i poznaj prywatny model EXMON.

Dowiedz się, jak bezpiecznie przechowywać i zarządzać środkami w kryptowalutach i walutach fiducjarnych. Poznaj zabezpieczenia cold walletów, dywersyfikację partnerów bankowych i ubezpieczenie depozytów (custody insurance), które skutecznie chronią Twoje aktywa.