Comment le suivi crypto fonctionne-t-il ? Découvrez comment le FBI, le DHS, Chainalysis et Elliptic surveillent les transactions. Tout sur le contrôle crypto.

Pourquoi la 2FA par SMS est obsolète. Découvrez comment le SIM swapping rend vos codes inutiles et pourquoi le standard TOTP (RFC 6238) est indispensable.

Le guide ultime sur les Preuves Zéro-Connaissance (ZKP) : comment Zcash, Firo et Aleo masquent émetteur, récepteur et montant. Explication SNARK vs STARK pour la confidentialité.

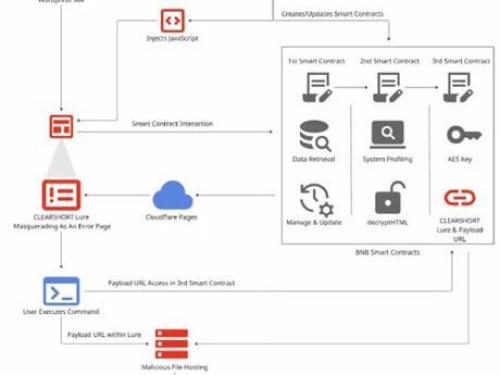

L'immuabilité de la blockchain est armée : découvrez « EtherHiding », où UNC5142 héberge des malwares sur les smart contracts BNB Smart Chain. Comprenez l'échec de la sécurité traditionnelle et comment sécuriser les réseaux décentralisés.

Une attaque Sybil permet à un seul adversaire de créer des milliers de fausses identités, faussant la liquidité et les signaux de marché sur les DEX. Découvrez comment cette menace provoque le wash trading, la prise de contrôle de la gouvernance et la manipulation des prix, ainsi que les stratégies de défense.

Boostez votre sécurité numérique! Découvrez le guide complet pour configurer le chiffrement de bout en bout avec Jabber (XMPP), SSL/TLS et GPG (GnuPG). Apprenez à intégrer le client Psi, générer des clés, et protéger vos communications des écoutes. Maîtrisez la messagerie sécurisée maintenant!

Découvrez l'architecture essentielle et pratique pour sécuriser vos actifs numériques. Segmentez votre risque, dé-corrèlez l'activité de trading et minimisez les métadonnées en créant des profils isolés pour le stockage froid, le trading actif et les transactions P2P.